dimanche, 15 décembre, 2019

Extraire une image d'une vidéo - VLC

Voici comment récupèrer une image dans une vidéo. Cliquer sur le lien ci-dessous pour afficher la page.

Vous pouvez aussi directement télécharger la page (format PDF) via un clic droite

samedi, 04 juin, 2016

Synchroniser son carnet d'adresses Outlook.com avec Windows Live Mail ou Thunderbird

Il est intéressant d'avoir un carnet d'adresses commun entre son Smartphone et son client de Messagerie dans Windows. En effet, toute modification faite sur l'un des appareils est automatiquement synchronisée sur tous les autres.

Utiliser "Outlook.com" (Courrier)

Le système repose sur le fonctionnement de "Outlook.com" (courrier) de Windows qui gère ses bases de données (messageries et carnet d'adresses) dans le Cloud Microsoft. La condition de base est d'avoir ouvert un compte Microsoft (CM) et de l'utiliser au moins pour la gestion du carnet d'adresses (tels que Outlook.com, Live.com etc..).

Outlook.com assure alors la synchronisation des adresses entre tous les appareils utilisant le même compte. Ceci n'empêche pas de gèrer ses autres comptes de messagerie (orange, free, Gmail etc...) dans Outlook.com. Il suffit de les ajouter.

Outlook.com est accessible de différentes façons:

- Sur l'ordinateur (W-10) via l'application Courrier ou via le navigateur Internet (adresse http://www.msn.com/fr-fr/ ).

- Sur un Smartphone Windows via l'application "Outlook.com"

- Sur un Smartphone Android via l'application "Outlook.com"

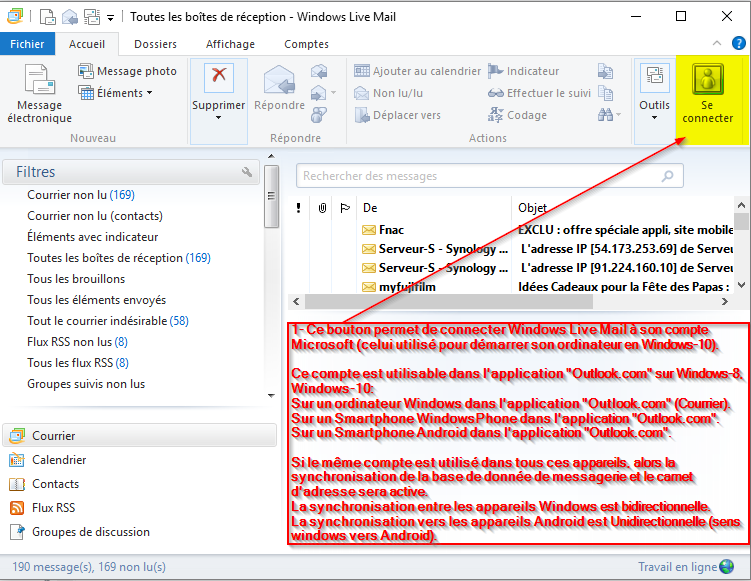

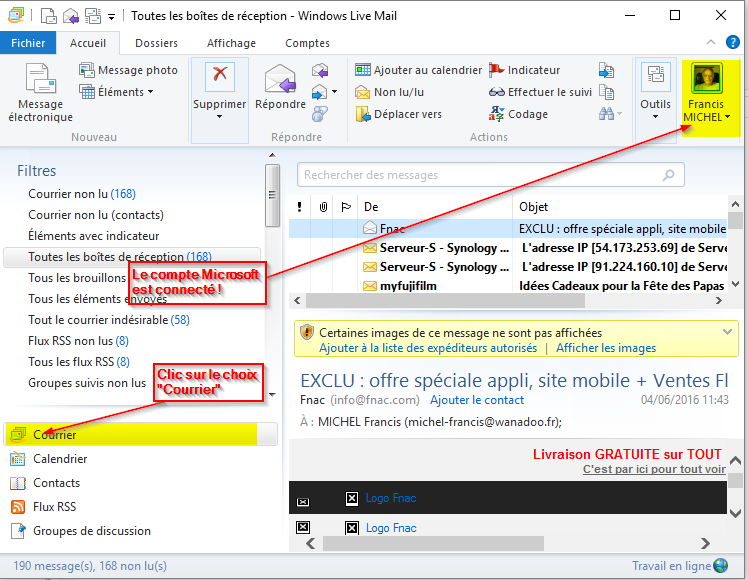

Utiliser Windows Live Mail

On peut aussi utiliser Windows Live Mail (WLM) comme client de

messagerie dés lors qu'il est connecté au compte Microsoft.

Pour

ce faire suivre la procédure:

1 Démarrer "WLM"

2-

3-

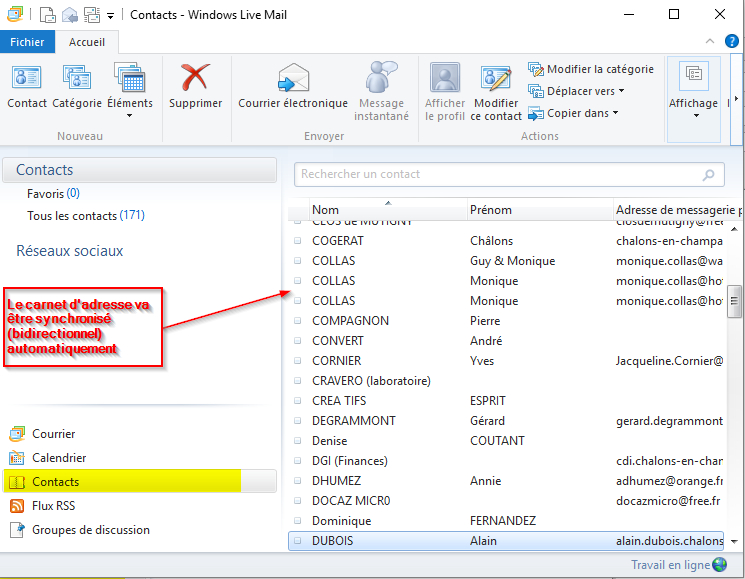

Le carnet d'adresses "Outlook.com" sera synchronisé automatiquement.

Utiliser "Thunderbird"

Thunderbird peut aussi être utilisé et grâce à une extension, on peut bénéficier de la synchronisation (bidirectionnelle) d'un carnet d'adresses avec celui de "Outlook.com".

La procédure à suivre:

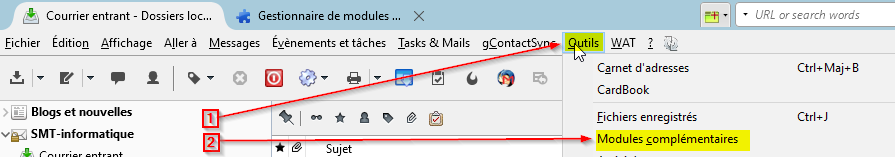

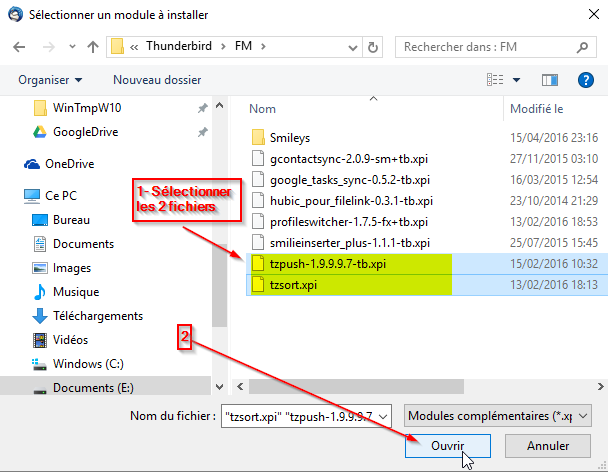

1- Télécharger les deux extensions "TzPush" TzSort".

2- Ajouter les deux extensions à Thunderbird via le Menu "Outil", puis "Modules complémentaires".

Puis:

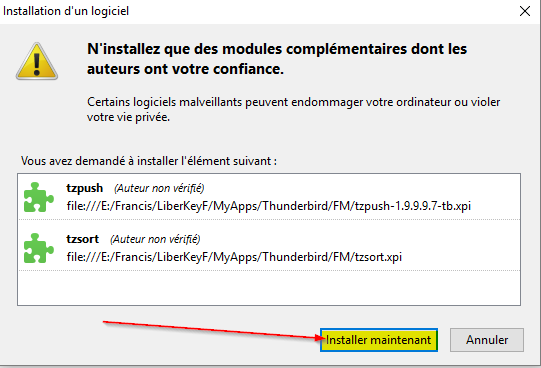

Puis:

Puis:

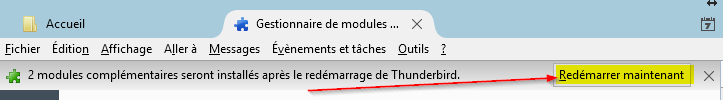

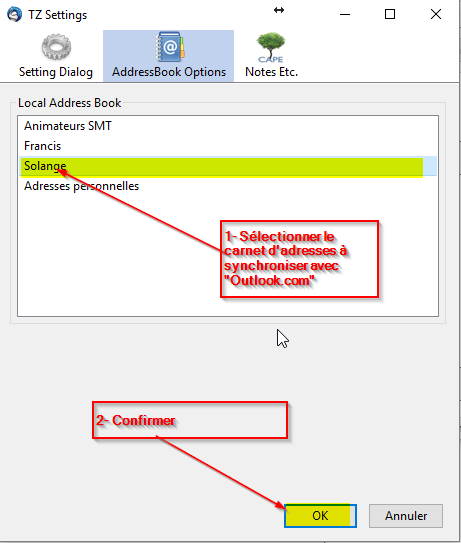

Puis après redémarrage de Thinderbird:

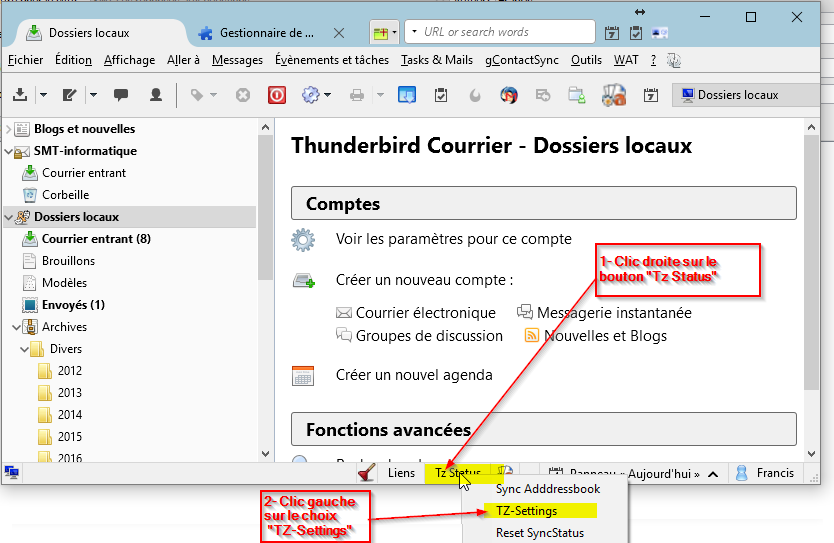

Puis:

Puis sur l'onglet

Thunderbird va maintenant toutes les 10 minutes synchroniser (bidirectionnel) le carnet d'adresses choisi avec le carnet "Outlook.com".

lundi, 09 mai, 2016

Activer le clavier en mode numérique au démarrage

En Windows-10 il est possible de gèrer le mot de passe via la fonction «code confidentiel» (code pin) de la fenêtre de démarrage de Windows. Le code confidentiel est un code numérique de 4 caractères qui oblige donc à verrouiller le clavier en mode numérique (num/lock) à chaque fois. Pour éviter cela on peut modifier les paramètres du registre de Windows de sorte que le clavier soit toujours verrouillé numérique au démarrage.

Pour cela sélcectioner et copier les lignes de code suivantes (en bleu) dans un fichier «Numerique.bat» créé avec le bloc note

rem echo verrouiller le pave numérique au demarrage Windows 10 (ATTENTION a verifier)

reg add "HKUSERS\.DEFAULT\Control Panel\Keyboard" /T REG_SZ /V "InitialKeyboardIndicators" /D "2147483650" /F

reg add "HKCU\Control Panel\Keyboard" /T REG_SZ /V "InitialKeyboardIndicators" /D "00000002" /F

- Enregistrer le fichier «Numerique.bat» dans un dossier quelconque; puis via l'explorateur window

- faire un clic droite sur le fichier «Numerique.bat»; puis

- choisir la fonction «exécuter comme administrateur; et enfin

- Autoriser (éventuellement) cette application à modifier votre ordinateur.

Au prochain boot le clavier sera verouillé numérique dés le démarrage.

Pour activer l'authentification au démarrage via le code confidentiel (pin),

- Utiliser la fonction «paramètres» du «Menu démarrer» (clic gauche) de Windows-10

- Choisir et clic le paramètre «Comptes»

- Choisir et clic le paramètres «Options de connexion»

mercredi, 18 mars, 2015

Gèrer l'accès Wifi sur sa LiveBox

L'accés à votre réseau local informatique (LiveBox orange et les ordinateurs, tablettes et smartphones qui y sont connectés) est possible de deux façons:

- Soit par connexion d'un cable entre l'ordinateur et la livebox. L'accés est donc contrôlé par l'accés physique aux équipements (pour brancher le cable)

- Soit par connexion wifi sur l'émetteur wifi de la livebox. Dans ce cas le contrôle d'accès peut se faire par l'utilisation un mot clé d'accès à la livebox. Evidemment, si le mot d'accès a été indiqué inconsidérément a des personnes «étrangères», La (re) sécurisation de l'accès passe donc par un changement de mot clé.

Gèrer l'accès wifi sur une livebox orange.

Tout d'abord la livebox (comme la freebox ou celle de Bouygues ou autre) est un modem-routeur. Modem parcequ'il assure la connexion vers Internet et Routeur car il assure l'interconnexion de tous les appareils du réseau local (ordinateurs, tablettes, smartphones et autre objets connectés comme téléphones HD ou téléviseurs et etc..).

La livebox faisant partie du «réseau local» informatique, elle identifiée dans ce réseau par son adresse IP (Internet Protocole) «192.168.1.1» attribuée en standard (mais elle pourrait être autre. Alors l'adresse attibuée sera à rechercher dans la documentation du routeur).

C'est avec le logiciel de la livebox que se gère les outils de sécurisation d'accès réseau. L'article ci dessous explique comment.

Tout d'abord, il convient d'accèder au logiciel de la livebox. Ceci ne peut se faire que si un ordinateur (ou tablette) y est connecté.

La connexion de base sera assurée via un cable RJ45 si l'accès wifi n'est pas opérationnel. Le fait de brancher un cable RJ45 entre livebox et ordinateur entraîne de facto la connexion sans aucune autre action nécessaire.

A l'aide du navigateur internet (IE, firefox, au autre), il suffit de renseigner la rubrique «adresse Internet» (ou est indiqué d'habitude l'adresse commencant par «HTTP://www ......») avec l'adresse de la livebox soit: 192.168.1.1 puis entrée.

La page d'accueil du logiciel livebox s'affiche:

Il faut

- Tapez l'adresse IP «192.168.1.1» puis «entrée» (ou clic sur la flèche --> en fin de champ de saisie).

- L'identifiant standard est «admin».

- Le mot de passe standard est composé des 8 premiers caractères du code d'accès wifi sur l'étiquette de la livebox.

- Clic sur l'onglet «Mon wifi».

- Ce bouton permet d'activer ou désactiver l'accès wifi (dans l'exemple: l'accès est activé comme indiqué en vert en début de ligne.

- Eventuellement, il est possible de paramètrer les heures de disponibilité de l'accès wifi.

- Cette rubrique indique le nom du point d'accès qui s'affichera sur l'ordinateur présent dans le périmètre de diffusion du signal de la livebox. Ce nom peut être modifié.

- Cette rubrique indique la clé d'accès qui sera demandée pour autoriser la connexion wifi d'un appareil du réseau local. C'est cette clé qui peut être modifiée à sa concenance. ATTENTION dés que la clé est modifiée, celle ci devra aussi être changée dans les ordinateurs,, tablettes et smartphones a connecter au réseau. Voir les chapitres suivants.

Procédure de connexion initiale au réseau local.

Lorsque un appareil (ordi, tablette, smartphone) est équipé d'une carte

réseau wifi, une icône ![]() apparaît en zone de notification. Un clic gauche sur cette icône fait

apparaître un menu de choix listant les point d'accès accessibles dans

l'environnement immédiat.

apparaît en zone de notification. Un clic gauche sur cette icône fait

apparaître un menu de choix listant les point d'accès accessibles dans

l'environnement immédiat.

- La rubrique «Connexion automatique» si elle est cochée provoquera la mémorisation du point d'accès (et de la clé d'accès) après la 1° connexion.

- Le clic sur le bouton «connecter» lance la connexion.

- Entrer la clè d'accès (celle qui est enregistrée dans la livebox). Elle peut être entrée par un copier-coller.

- Après le clic sur «OK» la connexion est établie et mémorisée (si par d'erreur de saisie de la clé !!).

La procédure est comparable sur une tablette ou un smartphone via l'application «Paramètres» rubrique «Wifi». La démarche est identique à celle ci-dessus.

Procédure de changement de clé d'un point d'accès déjà mémorisé.

Lorsque un point d'accès est mémorisé dans l'ordinateur (tablette ou smartphone). Un changement de la clé d'accès dans la livebox entraîne l'impossibilté de connexion (avec un message d'impossibilité). Il faut donc modifier la clé dans l'ordinateur.

En windows-8:

Clic (gauche) sur l'icône ![]() de la zone de notification pour afficher les points d'accès proches:

de la zone de notification pour afficher les points d'accès proches:

- Clic droite (menu contextuel) sur le point d'accès concerné par le changement de clé.

- Ce point d'accès étant mémorisé, le choix «oublier le réseau» sera proposé. clic sur «Oublier le réseau»

- La mémorisation est alors effacée. il suffit ensuite de refaire uns procédure de connexion initiale (chapitre au dessus).

En Windows-7:

Clic gauche sur l'icone ![]() de la zone de notification.

de la zone de notification.

- Sélection et clic droite (menu contextuel) sur le ligne du point d'accès concerné (par le changement de clé).

- Choix «Proprietés».

- Clic sur l'onglet «Sécurité»

- Saisir la nouvelle clé d'accès (peut être modifier par un copier-coller)

- Eventuellement cocher la rubrique «afficher les caractères» pour vérifier l'intégrité de la clé saisie.

lundi, 21 avril, 2014

A propos de connexion à un réseau local et Internet

La connexion à un réseau local peut s'établir en deux modes qui concernent la manière dont est identifié l'ordinateur par le réseau.

L'adresse IP (V4) est composée d'une série de 4 X 3 chiffres. qui permet d'adresse environ 4 milliards d'adresses.

L'identification est essentiellement composée de son adresse IP (Internet Protocol - identifiant logique dans le réseau) et de son adresse MAC (identifiant physique du materiel). Des plages de numérotation sont réservées aus réseaux locaux (en général 192.168.001.???) les autres plages d'adresses sont utilisées par le réseau Internet mondial.

Mode dynamique

Le fonctionnement habituel des réseaux domestiques est le mode dynamique. C'est alors le routeur (livebox) qui attribue une adresse IP (192.168.001.00n) à l'ordinateur qui veut établir une connexion.

Mode Statique

La connexion en mode statique peut être utilisée dans certaines configurations. Dans ce mode, l'ordinateur qui demande la connexion au routeur précise son adresse IP pour se connecter.

Le routeur accepte alors sous reserve que l'adresse fournie ne soit pas déjà utilisée. Si c'est le cas, il faut utiliser une autre adresse IP.

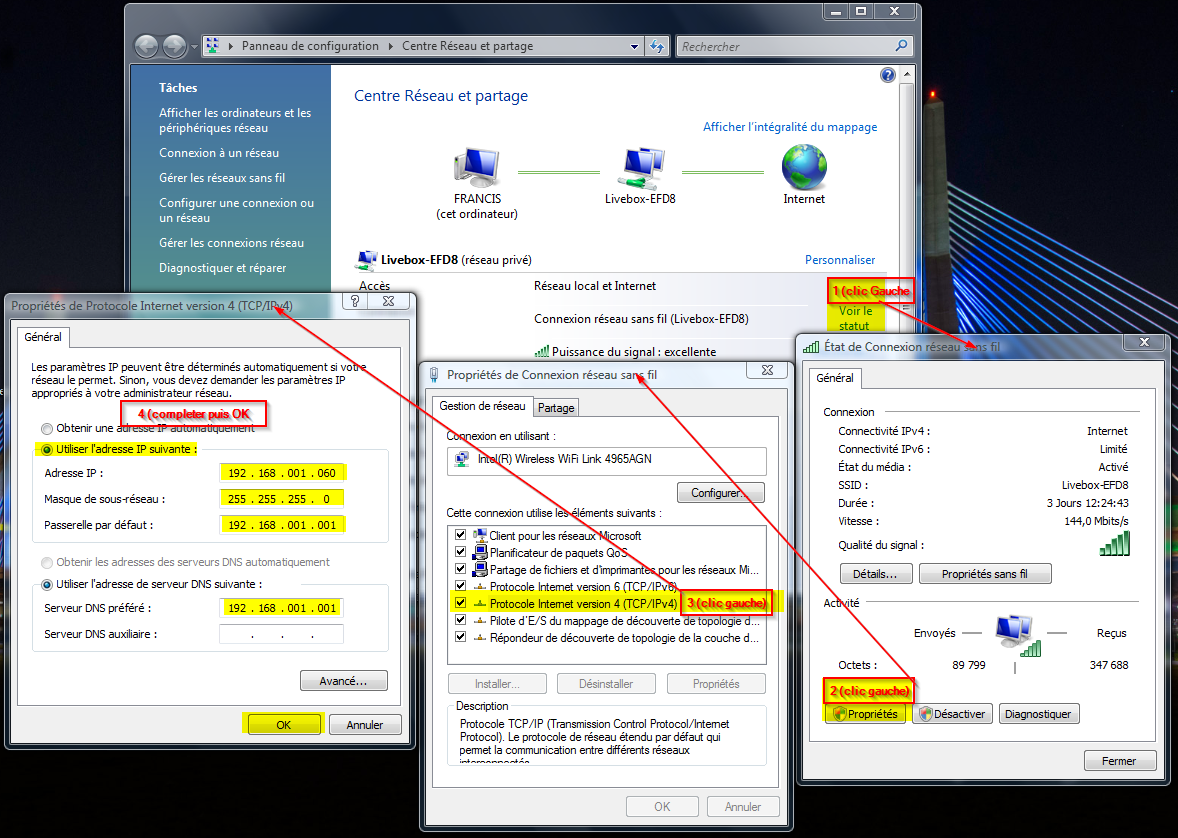

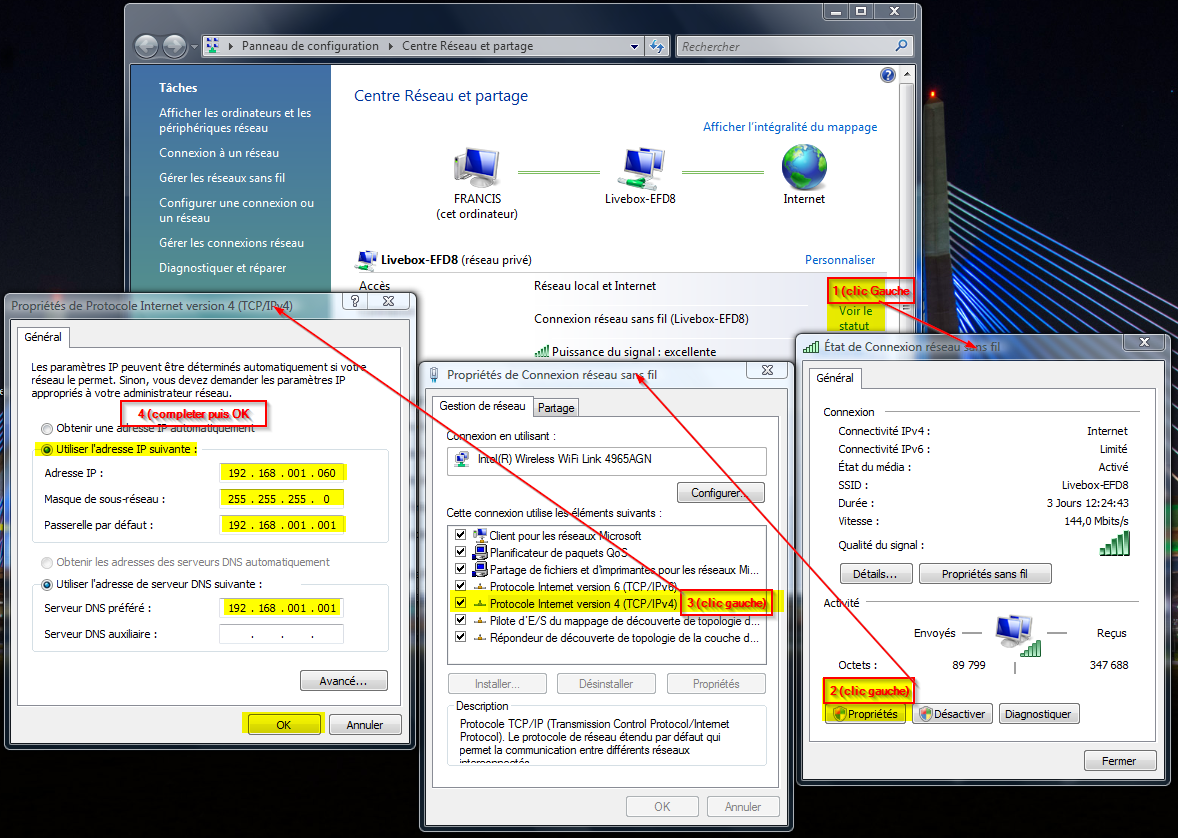

Le paramètrage de l'adresse IP doit être faite dans les proprietés de la connexion réseau ad hoc via le panneau de configuration puis "Centre Réseau et partage":

Ci dessous:

192.168.001.060 est l'adresse (060 est un exemple) de l'ordinateur demandant la connexion (si elle est déjà utilisée, alors il faut en indiquer une autre (remplacer 060 par 061 et ainsi de suite).

255.255.255.0 est un paramètre technique standard (qui se complète automatiquement à la saisie)

192.168.001.001 passerelle est l'adresse du routeur (livebox).

192.168.001.001 Serveur DNS préféré est l'adresse utilisée pour l'accés Internet

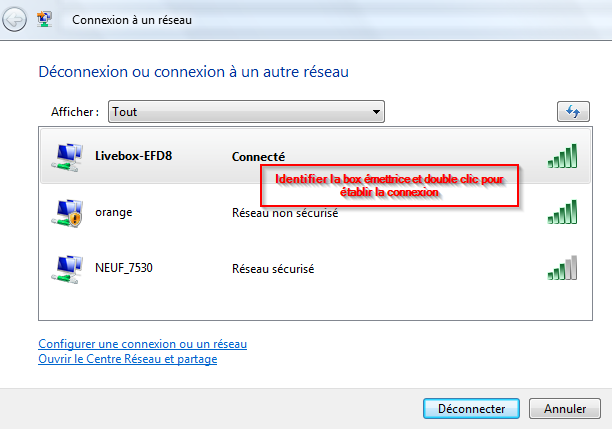

Lorsque le paramètrage est fait, on peut établir la connexion de la même façon dans les deux modes

Connexion:

En réseau câblé, il suffit de brancher un câble RJ45.

En réseau Wifi, il suffit de demander la connexion (clic sur la ligne ad hoc) à la Box identifiée dans la liste des émetteurs wifi à portée:

La connexion s'établit (y compris la connexion internet) après avoir indiqué la clé de sécurité d'accés à la livebox. Cette clé est demandée via une boite de dialogue

A propos de sécurite de votre ordinateur !

Nous utilisons de plus en plus Internet pour nos loisirs mais aussi pour notre vie de tous les jours. Nous devons donc évaluer le degré de confiance à accorder à tous nos outils informatiques et ainsi pouvoir "être en confiance".

La sécurité concerne tous les appareils moderne capables de communiquer: du téléphone portable au smartphone, passant par la tablette numérique, l'ordinateur, le téléviseur et le décodeur numérique sans oublier le plus indispensable la box Internet qui assure la mise en relation avec l'extérieur. Et bien d'autres équipements dans l'avenir

Les données présentes à un instant «T» dans votre outil numérique se répartissent en Trois types d'information:

- Des éléments "utilisateurs", par exemple le texte que vous êtes en train de lire. Ils sont la plupart du temp visibles.

- Des éléments "Programmes" qui traitent l'information "Utilisateur" (calculer, afficher, controler, envoyer, recevoir, enregistrer, copier etc...) correctement les informations "utilisateurs". Ces instructions sont la plupart du temps (voir toujours) invisibles.

- Des éléments "paramètres" sont les directives d'éxécution données aux programmes (exemple: ordonner à un programme de copier un fichier d'un emplacement A à un emplacement B, ordonner à un programme d'échanger des informations avec un autre programme, fournir un mot de passe et des autorisations).

- Les programmes et paramètres sont souvent rassemblés sous la dénomination Logiciels.

Sans les programmes et leurs paramètres, les informations utilisateurs ne sont pas accessibles, ni affichables, ni disponibles.

Les trois types d'objets peuvent être stockés ensembles (en tout ou partie) dans un même fichier ou séparés dans plusieurs fichiers différents.

Le stockage des fichiers peut être Local (sur votre disque dur) ou Distant (sur Internet).

Les éléments "utlisateurs" sont compréhensibles par les usagers. Les éléments programmes et paramètres techniques par essence ne sont accessibles qu'a des initiés.

En une phrase:

Toute information "utilisateurs" est exploitée par un "programme" commandé par des "paramètres" dont l'emplacement de stockage peut être "Local" ou "Distant".

Concrètement:

- Tout fichier contient ou peut contenir des données "utilisateurs", des "paramètres", des "programmes".

- Une page WEB (qui s'affiche dans votre navigateur) est un fichier (donc peut contenir programme et instruction).

- Une image ou photo ou vidéo est un fichier suceptible de contenir autre chose que des images.

- Un programme Local peut corrompre un autre programme Local via les paramètres ad hoc.

- Un programme Distant peut corrompre un programme local via des paramètres d'origine Locale ou Distante.

- Les acteurs malveillants ont donc de nombreuses possibilités.

Votre ordinateur échange des informations avec l'extérieur via deux réseaux de transport:

- Le réseau public Internet avec un seul point d'accés: le raccordement de votre «LiveBox» sur la prise de téléphone. Le contrôle d'accés à ce point d'accés est assuré par votre indentifiant et mot de passe fourni par votre Founisseur d'Accés Internet (FAI).

- Le réseau privé (dit local) avec des points d'accés à votre «Livebox» via le Wifi, le réseau CPL(électrique), ou des cables Ethernet RJ45. Le contrôle d'accés est assuré par la maîtrise du cablage dans votre logement et la clé d'accés Wifi pour les connexions «sans fil».

Attention ! le contrôle d'accés n'est fait qu'à un seul moment, lorsque vous établissez la connexion de votre ordinateur au réseau. Ensuite il n'y a plus de contrôle.

Les échanges entre votre ordinateur et l'extérieur sont de deux ordres:

- Les échanges dans le(s) réseau(x) (public ou domestique) sont «en clair» par défaut. (quelqu'un qui «écoute» vos échanges sur le réseau a donc un accés possible à ces infos).

- Les échanges dans le(s) réseau(x) peuvent être cryptés (comme les messages des militaires) moyennant des outils spécialisés ajoutés dans votre ordinateur.

Tous les programmes peuvent echanger et échangent souvent des informations sur les réseaux. Certains programmes ont cette fonction d'échange comme rôle principal (par exemple les navigateurs internet) et dépendent entièrement des informations fournies par des ordinateurs du réseau (appelés serveurs).

Les techniques les plus récentes (les applications dans le nuage) utilisent de plus en plus les trois types d'information (utilisateurs, programmes, paramètres) en provenance des serveurs du réseau. L'élément sensible est donc bien le réseau et les équipements qui permettent son accés.

Les échanges initiés par et entre les programmes sont exécutés après que ceux ci se soient identifiés réciproquement (sessions). Après l'identification (établissement de la session) les échanges ne sont plus authentifiés.

Les échanges ne sont pas cryptés par défaut et donc circulent en clair sur le réseau. Des techniques de cryptage exsistent tels que les échanges en HTTPS (HyperText Transfert Protocol Secure).

Ils dépendent exclusivement des capacités des serveurs dans le réseau Internet. Les serveurs bancaires par exemple exigent une authentification avant les échanges sécurisés en HTTPS.

Il existe aussi des techniques d'échanges sur le réseau Internet très sécurisées appellées VPN (Virtual Private Network). Ces techniques obligent à des moyens spécifiques utilisés par les entreprises.

Il faut garder à l'esprit qu'en réalité tous les équipements informatiques domestiques sont bien en permanence inter-connectés entre eux via le routeur (Box Internet) qui permet aussi la connexion vers le réseau Internet. Donc l'élément le plus fragile dans le réseau domestique du point de vue securité peut devenir une porte d'entrée vers tous les autres équipements.

Donc:

IL faut donc controler au mieux les échanges qui circulent dans votre ordinateur et peuvent laisser des éléments indésirables.

Pour cela deux démarches sont à envisager: avoir des protections et prendre des précautions.

Quelles protections prendre pour quel danger ?

1- Contre les Virus (actions nuisibles pour les données utilisateurs) et bombes (à déclenchement sur un événement) utiliser un antivirus et/ou anti malware à jour.

- Surveille en temps réel tout ce qui Transite dans l'ordinateur (les infos "Utilisateurs" et "les programmes").

- Doit aussi analyser régulièrement tous les fichiers sur votre disque dur (virus dormants, bombes).

- Windows propose le logiciel nommé "Microsoft Essentiel Securité"

2- Contre l'Espionnage (capter les sites que vous visitez, ou capter des informations personnelles: N° de compte bancaire, identité, adresses courriel, sites visités, Centre d'intérets, etc...) utiliser un "Antispy" à jour et ou un "antispam" .

- Il surveille en temps réel tout ce qui Transite dans l'ordinateur (les infos "Utilisateurs" et "les programmes").

- Mais vous devez aussi analyser régulièrement les fichiers sur votre disque dur (vérifier qu'ils n'ont pas été corrompus).

3- Contre les Intrusions (télé-commander l'ordinateur à distance), utiliser un "parefeu" actif. Windows a ce logiciel de façon standard .

- Il est chargé de contrôler les autorisations d'accès entrants et sortants à votre ordinateur par les programmes.

- Windows propose son "parefeu"

4- Contre l'hameçonnage (afficher les fausses pages d'un faux site Internet à la place du vrai), utiliser un "antipishing". Internet Explorer est équipé de cette fonction.

- S'assurer que quelqu'un (par exemple un faux site bancaire) ne se substitue pas à l'un de vos partenaire connu (le site de votre banque).

- Windows Internet Explorer propose des fonctions de protection dans ce domaine

Ces logiciels ne fonctionnent bien que s'ils ont leur base de données à jour, comme la vaccination n'est efficace qu'avec le bon vaccin (penser à la grippe saisonnière !). Veiller (verifier) les paramètres de leur mise à jour régulière (en général automatique).

5- Protection "multirisques". L'utilisation de logiciels regroupés en une "suite" de sécurité qui couvre l'ensemble des risques est aussi une solution intéressante (Symantex; Kaperksky).

En synthèse, les protections proposées par Windows peuvent s'avérer suffisantes dans la plupart des usages domestiques.

Quelles précautions indispensables ?

Les systèmes de protections peuvent parfois être défaillants ou inadaptés dans certaines circonstances. La meilleure des protections sera inefficace face à l'imprudence ou l'inconscience !

- Veiller à l'exécution des mises à jours régulières de Windows et des logiciels de sécurité installés.

- Exécuter régulièrement (semaine) des controles de sécurité "en masse" de tous les dossiers et fichiers informatiques (y compris sur supports externes comme disque dur, clé USB DVD). Voir les paramètres d'éxecution des logiciels de sécurité.

- Avoir une vision précise et claire concernant les emplacements de stockage de vos fichiers (Disque dur de votre ordinateur, dans le nuage, sur un disque amovible, etc..).

- Enregistrer les fichiers dans un seul emplacement de l'ordinateur, le dossier «Mes documents»

- Conserver une copie du dossier «Mes documents», de préférence sur un support externe (DD ou DVD ou nuage)

- Ne pas conserver d'informations "confidentielles" (N° de carte bancaire) dans le dossier «Mes documents» sans les protéger par des mots de passe et en les cryptant.

- Ne pas conserver les mots de passe en clair dans un fichier. (Les conserver sur une clé USB dans un fichier crypté).

- Concernant le stockage des fichiers dans le nuage, les précautions de cryptage et de mot de passe sont encore plus souhaitables.

- Sur Internet rester prudent et attentifs lors de "surf" sur des sites inconnus ou mal connus. Un clic intempestif peut se révèler très dommageable.

- Déconnecter la liaison Internet est un bon moyen de se protéger si on ne l'utilise pas.

mercredi, 09 janvier, 2013

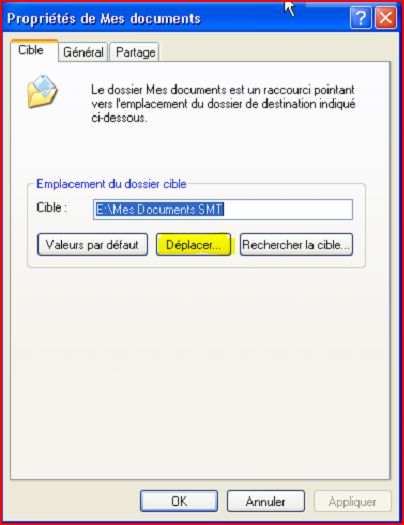

Déplacer son dossier "Mes documents"

Pour réorganiser son disque dur Windows en le partitionnant, utliser le logiciel EASEUS ICI .

La procédure a suivre pour partitionner son disque C:\Windows et déplacer son dossier "Mes Documents" est la suivante:

- Sauvegarder (Copier Coller) son dossier "Mes Documents" (se trouvant dans "Documents and setting\User") sur un disque Externe.

- Effacer (Supprimer) le contenu du dossier "Mes Documents" après la sauvegarde afin de libérer de l'espace sur le disque à partitionner.

- Vider la corbeille

- Créer une version de "cloneur" bootable sur un CDrom

- Sauvegarder la partition C: sur un disque externe (au cas ou !!!) avec un logiciel comme Cloneur de Micro Application.

- Redimensionner (avec EASEUS) la partition C: dans sa version cible (une partition de 20 à 25 Go peut suffire mais 30 à 40 est mieux). Le disque dur comportera alors un espace "unallocated" (non affecté) dans lequel on peut créer une partition supplémentaire. A cette étape, il y aura "reboot" de l'ordinateur pour faire le travail demandé. Après ce "reboot" la configuration des partitions aura changé et l'espace libéré peut alors être utilisé.

- Nommer la partition "c:" "Windows" (changer le label)

- Créer dans l'espace libre une nouvelle partition "Principale" (éventuellement une partition "Logique") qu'on peut nommer "Documents" et lettre d'unité "D:" ou "E:"dans l'espace disponible.

- Dans la partition "E:" créer un dossier qui contiendra vos objets "Mes Documents".

-

Déplacer le dossier "Mes Documents" (via la fonction contextuelle

"Propriétés")

-

Naviguer jusqu'au dossier crée en 9

Clic sur "OK" - Recopier le contenu du dossier "Mes Documents" initial sauvegardé dans le nouveau Dossier créé en 9

C'est fini !!

En cas de catastrophe en cours de route, le mieux est d'avoir un coup de main de quelqu'un qui connait !!)

- il faut reformater le disque dur et le partitionner comme souhaité avec un "Partitionneur bootable" comme Gparted ou en démontant le disque dur HS pour le mettre dans un boitier USB qu'on peut alors connecter sur un autre ordinateur pour faire la réparation. (Mais la catastrophe ne doit pas arriver !!)

- Puis il faut "restaurer" la "partition C:" sauvegardée en 5 en bootant le CD Cloneur.

- Puis enfin installer "Mes Documents" comme prévu

(1030)

mercredi, 08 décembre, 2010

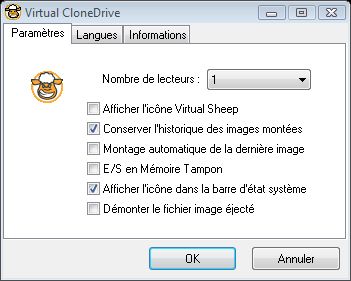

Utiliser un lecteur de CD-DVD virtuel

Voici un petit logiciel capable de simuler un lecteur de CD-DVD virtuel.

Le principe est le suivant:

Créer une image ISO de CD ou DVD sur le disque dur avec un logiciel comme «CDBurner XP». On obtient alors un «fichier.iso».

Démarrer le logiciel «VirtualClone Drive» (en français «lecteur virtuel

de CD»). Une icone ![]() ou

ou  apparaît dans la zone de

notification.

apparaît dans la zone de

notification.

Clic droite sur l'icone

et déplacer la souris sur la ligne 1:

En 1 est indiqué la lettre du lecteur virtuel (surligné vert) suivi le cas échéant du Fichier.iso actuellement monté dans le lecteur (surligné orange).

En 2 le Choix monter affichera un dialogue de navigation pour choisir l'image «Fichier.iso» à «introduire» dans le lecteur.

En 3 le choix Démonter enlève le fichier.iso du lecteur virtuel.

En 4 le choix Purge éliminera de l'historique des images «fichier.iso» montés ceux qui n'existent plus

En 5 le choix Setting affiche la fenêtre des options

- En 1 est indiqué le nombre de lecteurs virtuels utilisables. Une lettre d'unité sera affecté à chaque lecteur

- En 2 est indiqué si l'on mémorise un historique des images.iso montées sur les lecteurs virtuels

- En 3 est indiqué su on veut un montage automatique de la dernière image au démarrage

- En 4 est indiqué si l'icone doit être affichée dans la zone de notification

- En 5 est indiqué sur les images démontées doivent être «éjectées» de l'historique

- En 6 est indiqué le choix de langue de la fenêtre.

Lorsque l'image «Fichier.iso» est montée, alors il suffit d'ouvrir le CD-DVD virtuel avec l'explorateur Windows ou n'importe quel programme susceptible de lire le contenu.

A télécharger avec le lien ci-dessous:

http://static.slysoft.com/SetupVirtualCloneDrive5440.exe

dimanche, 21 novembre, 2010

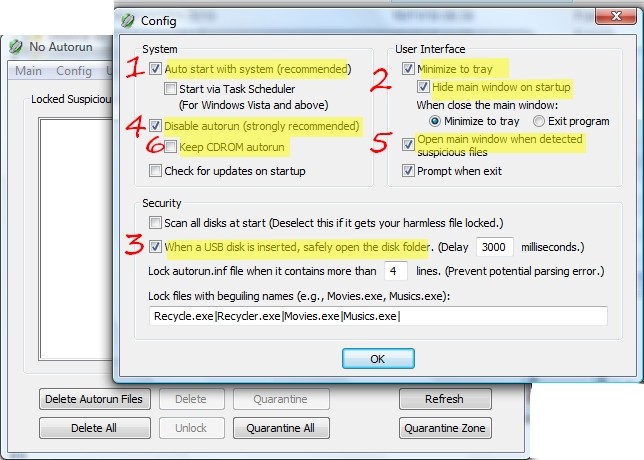

Protèger son ordinateur contre l'infection de virus via les CD, DVD, et Clé USB.

Utilisation du Logiciel «AutoRun»

Cet outil vise à protèger votre ordinateur contre l'infection de virus via les CD, DVD, et Clé USB.

Il a pour rôle de désactiver la fonction Windows «Autorun» qui permet le démarrage automatique de logiciel contenu sur un CD DVD Ou clé USB via un fichier «Autorun.inf» installé à la racine du support. Ce fichier autorun peut contenur des instruction dans lancement de programme lui même sur le même support.

Démarrer le programme.

Une icone ![]() apparait en zone de notififation (en bas à droite de l'écran). Cliquer

sur l'icone pourr afficher la fenêtre de paramètrage.

apparait en zone de notififation (en bas à droite de l'écran). Cliquer

sur l'icone pourr afficher la fenêtre de paramètrage.

Le paramètrage du programme:

- Cocher en 1 indique que le programme démarrera automatiquement en même temps que Windows

- Cocher en 2 indique de réduire la fenêtre dans la zone de notifications . Cocher «Hide main windows on startup» indique que la fenêtre sera automatiquement réduite au démarrage (sinon elle s'affiche sur l'écran).

- Cocher en 3 indique que quand un disque USB est connecté, on ouvre "sans risque" les dossier du disk (s'il y a un risque (de virus) sur le disque on peut décocher.

- coche en 4 indique que l'on désactive la fonction «Démarrage automatique (autorun.inf)" pour les lecteurs de CD DVD et les clé USB (recommandé).

- Cocher en 5 indique que la fenêtre principale sera affichée sur l'écran s'il y a detection d'un fichier suspect.

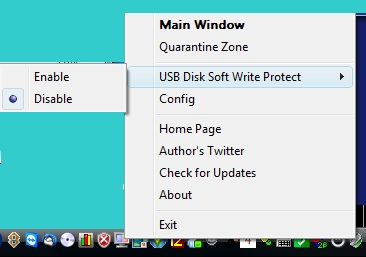

Protection des clé USB en écriture.

Affin d'éviter d'écrire à votre insu un virus sur un clé USB, Celle-ci peut être protégée en écriture et ne pourra donc qu'être lue !. Evidemment dans ce cas, il devient impossible d'écrire quelque chose sur la clé.

Pour lever cette protection, il faut cliquer droite sur l'icone ![]() de la zone de notification et afficher le choix ci-dessous

de la zone de notification et afficher le choix ci-dessous

Ouvrir la rubrique "USB Disk Soft Write Protect" pour afficher les choix «Enable» et «Disable»

- Enable indique que la clé USB est protégée en écriture

- Disable indique que le clé USB n'est PAS protégée et peut donc être écrite.

Le programme peut être téléchargé ici

http://ovh.dl.sourceforge.net/project/noautorun/win32-bin/NoAutorun-win32-bin-1.1.2.25.zip

Il n'y a pas d'installation. Il suffit de dézipper dans un dossier «Program Files\NoAutorun» et créer un raccourci dans le dossier «Démarrage» du «Menu Démarrer» (ou sur le bureau)

mardi, 09 novembre, 2010

Partitionner un disk dur

Il est intéressant de pouvoir séparer dans deux espaces indépendants

«Windows» et «Mes documents» personnels.

Cette

organisation permet d'éviter d'effacer ses documents en cas de

réinstallation ou restauration du Windows «usine» à la suite d'un

accident.

De plus avoir ses documents sur un espace dédié rend plus

facile la gestion de cet espace (sauvegardes en particulier, gestion du

remplissage de l'espace).

Le «partitionnement» consiste à créer sur un disque dur physique, plusieurs disques dur logiques ou virtuels. Chacun de ces disques «Virtuels» (appelé partition) est vu par Windows et l'utilisateur comme un disque dur réel.

Pour «partitionner», il faut utiliser un logiciel conçu pour cette fonction.

- Créer une partition (principale ou logique)

- Modifier la taille d'une partition

- Supprimer une partition

Les caractèristiques de partitions:

- Des partitions dites Primaires (ou principales) (qui peuvent être au maximum de 4 sur un disque dur).

- Des partitions dites secondaires (qui sont créées à l'intérieur d'une partition primaire spéciale nommée dans ce cas partition étendue).

- Seules les partitions primaires (non étendue) peuvent être bootée et donc contenir Windows.

- Si on a besoin d'une partition supplémentaire alors qu'il y en a déjà 4 primaires, il faut convertir une des partitions primaires (non utilisée au boot) en partition étendue et créer des partitions secondaires à l'intérieur

- Il est toujours possible de modifier la taille d'une partition (augmenter ou diminuer) sous reserve qu'il y ait l'espace disponible (non utilisé par des fichiers) même si elle contient des dossiers et fichiers.

- Toutefois, une partition ne peut pas être modifiée si des fichiers sont en cours d'utilisation par Windows. Il faut donc réaliser cette fontion sans Windows.

Deux solutions:

-

Utiliser un logiciel tel que «Mini Tools Partition Wizard» sous

Windows:

Les instructions et paramètres de modifications de partitions donnés au logiciel sous Windows seront mémorisées par le dit logiciel qui provoque un boot au cours duquel le partitionnement sera réalisé avant rédémarrage de Windows.

Télécharger et installer le logiciel:

http://software-files-l.cnet.com/s/software/11/46/49/59/pwhe52.exe?e=1289686414&h=2a08e080a0bbb247c0f26df858554fe8&lop=link&ptype=1901&ontid=2094&siteId=4&edId=3&spi=ecc1100dfde34dfb8552101369b15ab8&pid=11464959&psid=10962200&fileName=pwhe52.exe

-

Utiliser un logiciel «Stand Alone»tel que «Gparted» (logiciel linux):

Il s'éxécute en démarrant à partir d'un CD. Les instructions et paramètres sont donnés au logiciel (sous le même aspect que sous Windows) qui éxécute immédiatement le travail

Télécharger l'image.iso et la graver sur un CD:

http://garr.dl.sourceforge.net/project/gparted/gparted-live-stable/0.7.0-4/gparted-live-0.7.0-4.iso

Les précautions nécessaires:

Si une opération de partitionnement est interrompue de manière imprévue, le contenu du disque dur concerné risque d'être perdu et irrécupérable. Il convient donc de prendre toutes les précautions nécesssaires permettant de restaurer les données perdues.

- Arrêter tous les programmes et fermer tous les fichiers avant de sauvegarder

-

Sauvegarder sur un disque externe les partitions qui vont être

modifiées.

Utiliser dans ce cas un logiciel adapté tel que «Acronis True Image» capable de créer une image de partition (Windows). -

A télécharger et installer:

http://download2.acronis.com/u/ATIH2011_trial_fr-FR.exe

- Vérifier l'intégrité des sauvegardes avant de partitionner. Le logiciel «Acronis» peut le faire.

En résumé la procédure à suivre:

- Vérifier qu'il y a suffisamment d'espace libre sur le disque pour l'opération souhaitée.

- En cas de création vérifier s'il y a moins de 4 partitions primaires sur le disque.

- Sauvegarder toutes les partitions qui vont être traitées sous forme d'image.

- Vérifier l'intégrité des sauvegardes

- Partitionner.

- Rebooter normalement

En cas d'incident:

Il est probable que le disque dur doive être reformaté. Dans ce cas utiliser le logiciel «Gparted» pour recréer les partitions dans leur configuration cible tel que projeté au départ.

Ensuite restaurer les partitions sauvegardées avec «Acronis». Ce logiciel est capable de restaurer les partitions initiales dans des partitions redimensionnées.

Edited on: mardi, 22 janvier, 2013 10:55

Categories: Fichiers, Ordinateur, Périphériques, Windows