« mars 2015 | Première Page | janvier 2013 »

lundi, 21 avril, 2014

A propos de connexion à un réseau local et Internet

La connexion à un réseau local peut s'établir en deux modes qui concernent la manière dont est identifié l'ordinateur par le réseau.

L'adresse IP (V4) est composée d'une série de 4 X 3 chiffres. qui permet d'adresse environ 4 milliards d'adresses.

L'identification est essentiellement composée de son adresse IP (Internet Protocol - identifiant logique dans le réseau) et de son adresse MAC (identifiant physique du materiel). Des plages de numérotation sont réservées aus réseaux locaux (en général 192.168.001.???) les autres plages d'adresses sont utilisées par le réseau Internet mondial.

Mode dynamique

Le fonctionnement habituel des réseaux domestiques est le mode dynamique. C'est alors le routeur (livebox) qui attribue une adresse IP (192.168.001.00n) à l'ordinateur qui veut établir une connexion.

Mode Statique

La connexion en mode statique peut être utilisée dans certaines configurations. Dans ce mode, l'ordinateur qui demande la connexion au routeur précise son adresse IP pour se connecter.

Le routeur accepte alors sous reserve que l'adresse fournie ne soit pas déjà utilisée. Si c'est le cas, il faut utiliser une autre adresse IP.

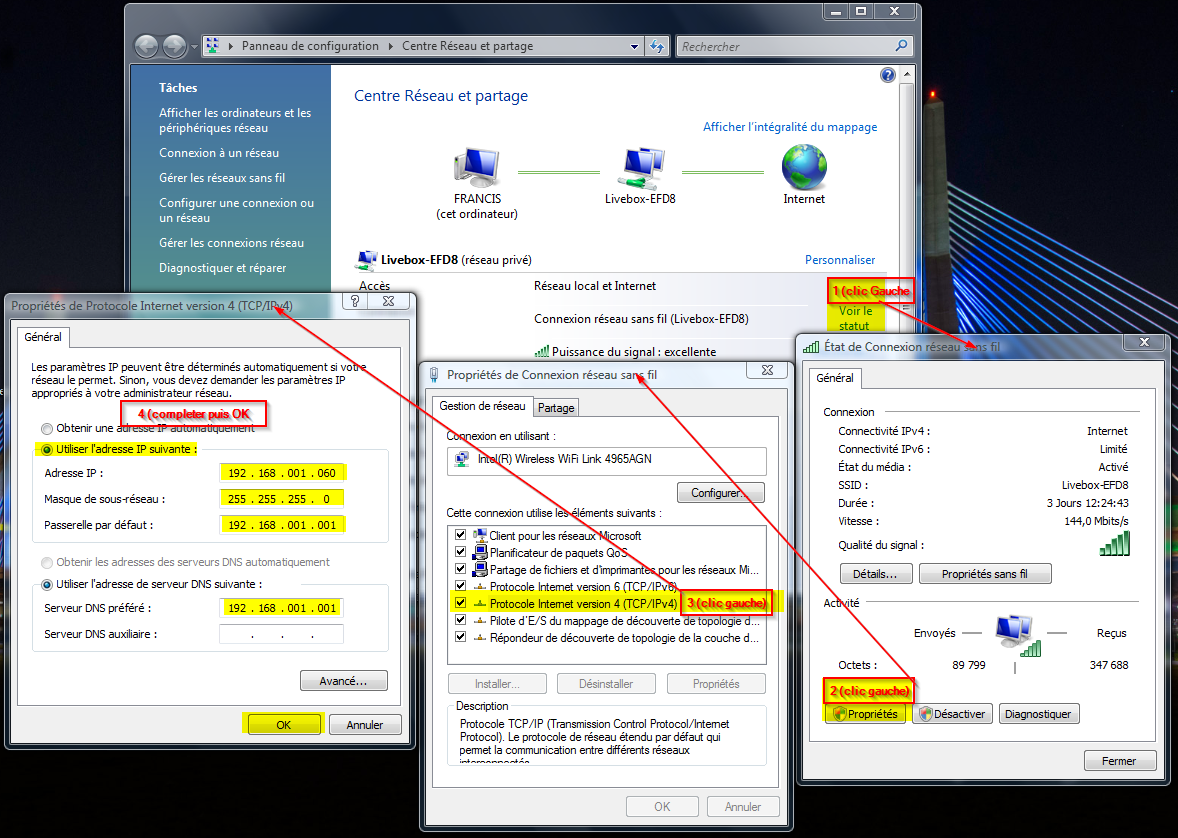

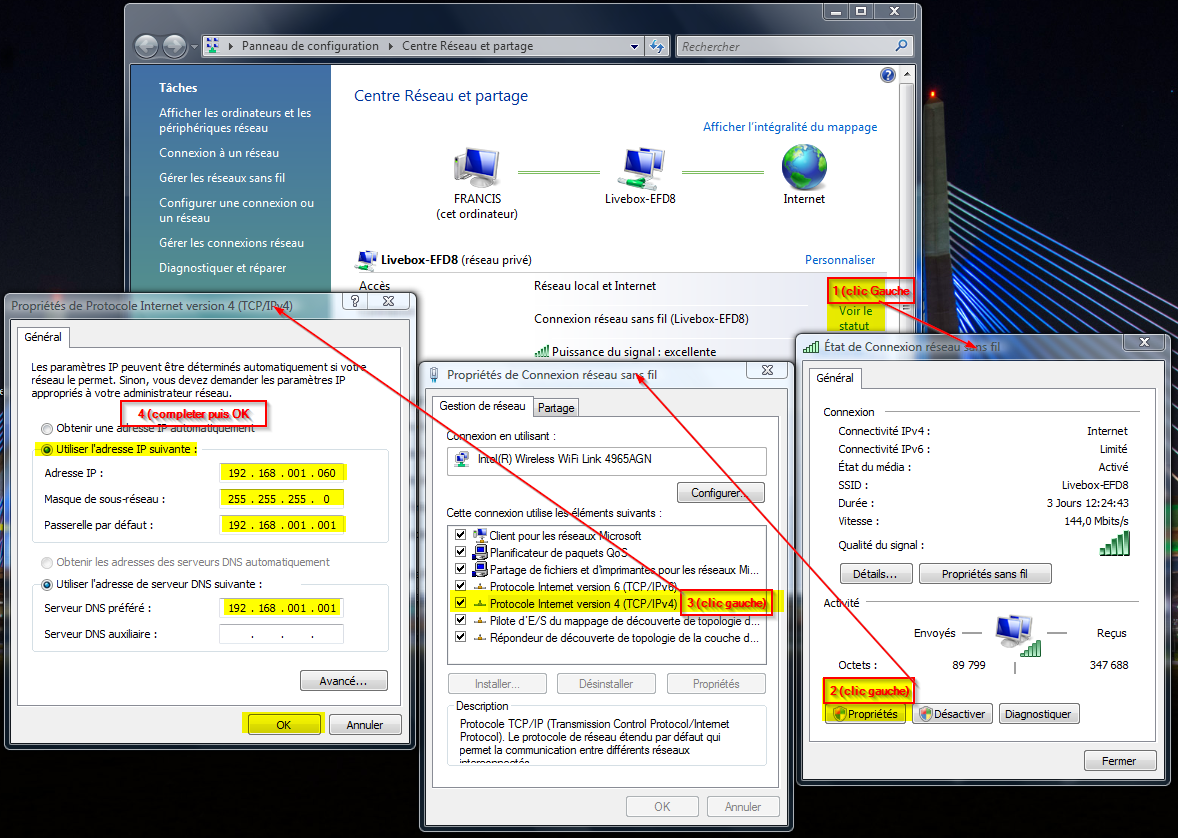

Le paramètrage de l'adresse IP doit être faite dans les proprietés de la connexion réseau ad hoc via le panneau de configuration puis "Centre Réseau et partage":

Ci dessous:

192.168.001.060 est l'adresse (060 est un exemple) de l'ordinateur demandant la connexion (si elle est déjà utilisée, alors il faut en indiquer une autre (remplacer 060 par 061 et ainsi de suite).

255.255.255.0 est un paramètre technique standard (qui se complète automatiquement à la saisie)

192.168.001.001 passerelle est l'adresse du routeur (livebox).

192.168.001.001 Serveur DNS préféré est l'adresse utilisée pour l'accés Internet

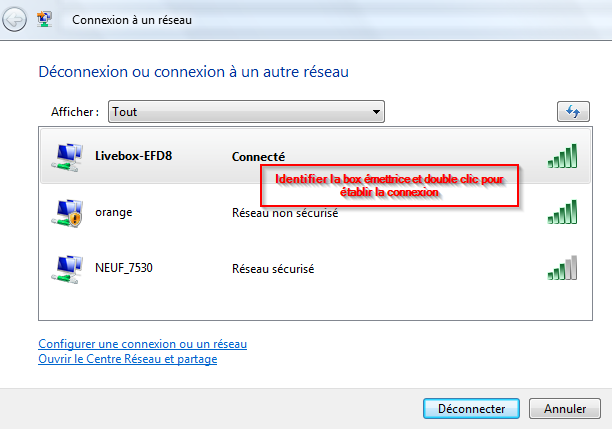

Lorsque le paramètrage est fait, on peut établir la connexion de la même façon dans les deux modes

Connexion:

En réseau câblé, il suffit de brancher un câble RJ45.

En réseau Wifi, il suffit de demander la connexion (clic sur la ligne ad hoc) à la Box identifiée dans la liste des émetteurs wifi à portée:

La connexion s'établit (y compris la connexion internet) après avoir indiqué la clé de sécurité d'accés à la livebox. Cette clé est demandée via une boite de dialogue

A propos de sécurite de votre ordinateur !

Nous utilisons de plus en plus Internet pour nos loisirs mais aussi pour notre vie de tous les jours. Nous devons donc évaluer le degré de confiance à accorder à tous nos outils informatiques et ainsi pouvoir "être en confiance".

La sécurité concerne tous les appareils moderne capables de communiquer: du téléphone portable au smartphone, passant par la tablette numérique, l'ordinateur, le téléviseur et le décodeur numérique sans oublier le plus indispensable la box Internet qui assure la mise en relation avec l'extérieur. Et bien d'autres équipements dans l'avenir

Les données présentes à un instant «T» dans votre outil numérique se répartissent en Trois types d'information:

- Des éléments "utilisateurs", par exemple le texte que vous êtes en train de lire. Ils sont la plupart du temp visibles.

- Des éléments "Programmes" qui traitent l'information "Utilisateur" (calculer, afficher, controler, envoyer, recevoir, enregistrer, copier etc...) correctement les informations "utilisateurs". Ces instructions sont la plupart du temps (voir toujours) invisibles.

- Des éléments "paramètres" sont les directives d'éxécution données aux programmes (exemple: ordonner à un programme de copier un fichier d'un emplacement A à un emplacement B, ordonner à un programme d'échanger des informations avec un autre programme, fournir un mot de passe et des autorisations).

- Les programmes et paramètres sont souvent rassemblés sous la dénomination Logiciels.

Sans les programmes et leurs paramètres, les informations utilisateurs ne sont pas accessibles, ni affichables, ni disponibles.

Les trois types d'objets peuvent être stockés ensembles (en tout ou partie) dans un même fichier ou séparés dans plusieurs fichiers différents.

Le stockage des fichiers peut être Local (sur votre disque dur) ou Distant (sur Internet).

Les éléments "utlisateurs" sont compréhensibles par les usagers. Les éléments programmes et paramètres techniques par essence ne sont accessibles qu'a des initiés.

En une phrase:

Toute information "utilisateurs" est exploitée par un "programme" commandé par des "paramètres" dont l'emplacement de stockage peut être "Local" ou "Distant".

Concrètement:

- Tout fichier contient ou peut contenir des données "utilisateurs", des "paramètres", des "programmes".

- Une page WEB (qui s'affiche dans votre navigateur) est un fichier (donc peut contenir programme et instruction).

- Une image ou photo ou vidéo est un fichier suceptible de contenir autre chose que des images.

- Un programme Local peut corrompre un autre programme Local via les paramètres ad hoc.

- Un programme Distant peut corrompre un programme local via des paramètres d'origine Locale ou Distante.

- Les acteurs malveillants ont donc de nombreuses possibilités.

Votre ordinateur échange des informations avec l'extérieur via deux réseaux de transport:

- Le réseau public Internet avec un seul point d'accés: le raccordement de votre «LiveBox» sur la prise de téléphone. Le contrôle d'accés à ce point d'accés est assuré par votre indentifiant et mot de passe fourni par votre Founisseur d'Accés Internet (FAI).

- Le réseau privé (dit local) avec des points d'accés à votre «Livebox» via le Wifi, le réseau CPL(électrique), ou des cables Ethernet RJ45. Le contrôle d'accés est assuré par la maîtrise du cablage dans votre logement et la clé d'accés Wifi pour les connexions «sans fil».

Attention ! le contrôle d'accés n'est fait qu'à un seul moment, lorsque vous établissez la connexion de votre ordinateur au réseau. Ensuite il n'y a plus de contrôle.

Les échanges entre votre ordinateur et l'extérieur sont de deux ordres:

- Les échanges dans le(s) réseau(x) (public ou domestique) sont «en clair» par défaut. (quelqu'un qui «écoute» vos échanges sur le réseau a donc un accés possible à ces infos).

- Les échanges dans le(s) réseau(x) peuvent être cryptés (comme les messages des militaires) moyennant des outils spécialisés ajoutés dans votre ordinateur.

Tous les programmes peuvent echanger et échangent souvent des informations sur les réseaux. Certains programmes ont cette fonction d'échange comme rôle principal (par exemple les navigateurs internet) et dépendent entièrement des informations fournies par des ordinateurs du réseau (appelés serveurs).

Les techniques les plus récentes (les applications dans le nuage) utilisent de plus en plus les trois types d'information (utilisateurs, programmes, paramètres) en provenance des serveurs du réseau. L'élément sensible est donc bien le réseau et les équipements qui permettent son accés.

Les échanges initiés par et entre les programmes sont exécutés après que ceux ci se soient identifiés réciproquement (sessions). Après l'identification (établissement de la session) les échanges ne sont plus authentifiés.

Les échanges ne sont pas cryptés par défaut et donc circulent en clair sur le réseau. Des techniques de cryptage exsistent tels que les échanges en HTTPS (HyperText Transfert Protocol Secure).

Ils dépendent exclusivement des capacités des serveurs dans le réseau Internet. Les serveurs bancaires par exemple exigent une authentification avant les échanges sécurisés en HTTPS.

Il existe aussi des techniques d'échanges sur le réseau Internet très sécurisées appellées VPN (Virtual Private Network). Ces techniques obligent à des moyens spécifiques utilisés par les entreprises.

Il faut garder à l'esprit qu'en réalité tous les équipements informatiques domestiques sont bien en permanence inter-connectés entre eux via le routeur (Box Internet) qui permet aussi la connexion vers le réseau Internet. Donc l'élément le plus fragile dans le réseau domestique du point de vue securité peut devenir une porte d'entrée vers tous les autres équipements.

Donc:

IL faut donc controler au mieux les échanges qui circulent dans votre ordinateur et peuvent laisser des éléments indésirables.

Pour cela deux démarches sont à envisager: avoir des protections et prendre des précautions.

Quelles protections prendre pour quel danger ?

1- Contre les Virus (actions nuisibles pour les données utilisateurs) et bombes (à déclenchement sur un événement) utiliser un antivirus et/ou anti malware à jour.

- Surveille en temps réel tout ce qui Transite dans l'ordinateur (les infos "Utilisateurs" et "les programmes").

- Doit aussi analyser régulièrement tous les fichiers sur votre disque dur (virus dormants, bombes).

- Windows propose le logiciel nommé "Microsoft Essentiel Securité"

2- Contre l'Espionnage (capter les sites que vous visitez, ou capter des informations personnelles: N° de compte bancaire, identité, adresses courriel, sites visités, Centre d'intérets, etc...) utiliser un "Antispy" à jour et ou un "antispam" .

- Il surveille en temps réel tout ce qui Transite dans l'ordinateur (les infos "Utilisateurs" et "les programmes").

- Mais vous devez aussi analyser régulièrement les fichiers sur votre disque dur (vérifier qu'ils n'ont pas été corrompus).

3- Contre les Intrusions (télé-commander l'ordinateur à distance), utiliser un "parefeu" actif. Windows a ce logiciel de façon standard .

- Il est chargé de contrôler les autorisations d'accès entrants et sortants à votre ordinateur par les programmes.

- Windows propose son "parefeu"

4- Contre l'hameçonnage (afficher les fausses pages d'un faux site Internet à la place du vrai), utiliser un "antipishing". Internet Explorer est équipé de cette fonction.

- S'assurer que quelqu'un (par exemple un faux site bancaire) ne se substitue pas à l'un de vos partenaire connu (le site de votre banque).

- Windows Internet Explorer propose des fonctions de protection dans ce domaine

Ces logiciels ne fonctionnent bien que s'ils ont leur base de données à jour, comme la vaccination n'est efficace qu'avec le bon vaccin (penser à la grippe saisonnière !). Veiller (verifier) les paramètres de leur mise à jour régulière (en général automatique).

5- Protection "multirisques". L'utilisation de logiciels regroupés en une "suite" de sécurité qui couvre l'ensemble des risques est aussi une solution intéressante (Symantex; Kaperksky).

En synthèse, les protections proposées par Windows peuvent s'avérer suffisantes dans la plupart des usages domestiques.

Quelles précautions indispensables ?

Les systèmes de protections peuvent parfois être défaillants ou inadaptés dans certaines circonstances. La meilleure des protections sera inefficace face à l'imprudence ou l'inconscience !

- Veiller à l'exécution des mises à jours régulières de Windows et des logiciels de sécurité installés.

- Exécuter régulièrement (semaine) des controles de sécurité "en masse" de tous les dossiers et fichiers informatiques (y compris sur supports externes comme disque dur, clé USB DVD). Voir les paramètres d'éxecution des logiciels de sécurité.

- Avoir une vision précise et claire concernant les emplacements de stockage de vos fichiers (Disque dur de votre ordinateur, dans le nuage, sur un disque amovible, etc..).

- Enregistrer les fichiers dans un seul emplacement de l'ordinateur, le dossier «Mes documents»

- Conserver une copie du dossier «Mes documents», de préférence sur un support externe (DD ou DVD ou nuage)

- Ne pas conserver d'informations "confidentielles" (N° de carte bancaire) dans le dossier «Mes documents» sans les protéger par des mots de passe et en les cryptant.

- Ne pas conserver les mots de passe en clair dans un fichier. (Les conserver sur une clé USB dans un fichier crypté).

- Concernant le stockage des fichiers dans le nuage, les précautions de cryptage et de mot de passe sont encore plus souhaitables.

- Sur Internet rester prudent et attentifs lors de "surf" sur des sites inconnus ou mal connus. Un clic intempestif peut se révèler très dommageable.

- Déconnecter la liaison Internet est un bon moyen de se protéger si on ne l'utilise pas.